Table des matières

- Introduction

- Comment utiliser Malwarebytes Anti-Rootkit pour supprimer les rootkits

- Comment restaurer des fichiers qui ont été mis en quarantaine

- Paramètres avancés de ligne de commande

- Résolution de problèmes rencontrés après l'exécution de Malwarebytes Anti-Rootkit

Remarque préliminaire:

Le terme anglais "rootkit", qui sera utilisé dans ce guide, désigne un ensemble d'outils permettant de prendre, à l'insu de l'utilisateur, le contrôle d'un ordinateur.

Il n'a pas à ce jour de traduction "officielle" en français.

Autrefois les infections de malveillants étaient généralement composées de vers, chevaux de Troie (trojans), portes dérobées (backdoors), et virus qui étaient aisément détectés, et pour la plupart supprimés. Pour rendre plus difficile le travail des antivirus, une tactique de plus en plus populaire chez les créateurs de malveillants consiste à utiliser un type d'infection informatique ou une technologie nommée rootkit. Les rootkits sont des infections informatiques qui piratent votre système d'exploitation, afin qu'il ne puisse pas correctement signaler l'existence d'autres fichiers malveillants, d'éléments dans le Registre Windows, et pour rendre plus difficile la détection d'autres infections informatiques qu'il peut protéger.

Malwarebytes Anti-Rootkit, ou MBAR, est un analyseur de rootkit qui recherche des rootkits sur votre ordinateur puis les supprime. Une fois que Malwarebytes Anti-Rootkit a supprimé le rootkit, tous les fichiers ou éléments du Registre que le rootkit cachait deviennent visibles et sont plus faciles à éliminer.

MBAR est capable de cibler les rootkits qui appartiennent aux familles ci-dessous ou qui utilisent les technologies de rootkit ci-dessous:

- Les pilotes Kernel mode qui se cachent eux-mêmes, comme TDL1, TDL2/TDSS, MaxSS, Srizbi, Necurs, Cutwail, etc.

- Les modificateurs/infecteurs de pilote Kernel mode, qui incorporent du code malveillant dans les fichiers de base (noyau) d'un système d'exploitation, comme TDL3, ZeroAccess, Rloader, etc.

- Les infecteurs de Master Boot Record comme TDL4, Mebroot/Sinowal, MoastBoot, Yurn, Pihar, etc.

- Les infecteurs de Volume Boot Record/OS Bootstrap comme Cidox

- Les infecteurs de Disk Partition table comme SST/Alureon

- Les modificateurs/infecteurs User mode comme ZeroAccess.

Ce tutoriel vous guidera dans l'utilisation de Malwarebytes Anti-Rootkit pour supprimer les rootkits de votre ordinateur. Il vous fournira également des conseils sur la façon de résoudre les problèmes qui découlent de la suppression de ces rootkits. Si vous avez des questions à propos de ce programme, n'hésitez pas à les poser, en anglais, dans le forum AntiVirus, Firewall and Privacy Products and Protection Methods.

La première étape avant tout processus de suppression de rootkit doit être une sauvegarde de toutes vos données. Selon l'infection rootkit, Malwarebytes peut faire des modifications dans le Master Boot Record et la Table des partitions de votre disque dur lors du nettoyage de votre ordinateur. Comme une modification incorrecte de ces emplacements peut empêcher votre ordinateur de démarrer correctement, il est toujours sage d'effectuer une sauvegarde complète de toutes vos données avant d'effectuer une suppression de rootkit.

Après avoir sauvegardé vos données, vous devez ensuite télécharger Malwarebytes Anti-Rootkit depuis la page de téléchargement ci-dessous:

Enregistrez le fichier sur le Bureau. Après la fin du téléchargement du fichier, faites un clic droit dessus et choisissez l'option de menu Extraire. Ceci va lancer l'Assistant Windows Extraction de fichier compressé. Suivez les étapes pour extraire le fichier et Malwarebytes Anti-Rootkit sera extrait dans un dossier nommé mbar-numérodeversion sur votre Bureau. Par exemple, Malwarebytes Anti-Rootkit version 1.01.0.1009 sera extrait dans un dossier nommé mbar-1.01.0.1009.

Après la fin de l'extraction, faites un double clic sur ce dossier et quand il s'est ouvert, faites un double clic sur le dossier mbar. Vous devriez alors voir une liste de fichiers situés dans le dossier mbar. Faites un double clic sur le fichier mbar.exe pour lancer le programme. L'icône de ce programme ressemble à ceci:

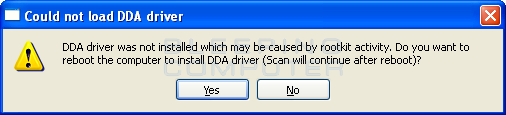

Après avoir fait un double clic sur le fichier mbar.exe, vous pouvez recevoir un avertissement du Contrôle de compte d'utilisateur vous demandant si vous voulez autoriser le programme à continuer. Autorisez l'exécution du programme, et MBAR va commencer par installe les pilotes dont il a besoin pour fonctionner correctement. Si un rootkit interfère avec l'installation des pilotes, vous verrez un message annonçant que le pilote DDA n'a pas été installé et que vous devez faire redémarrer votre ordinateur pour qu'il le soit:

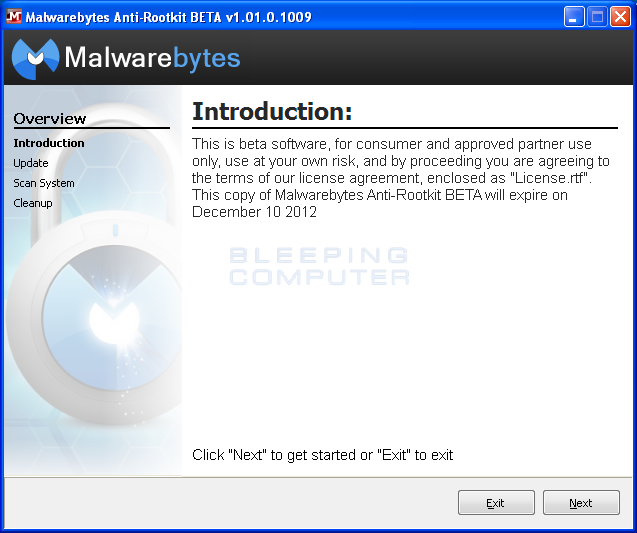

Si vous recevez ce message, cliquez sur le bouton Yes (Oui) et Malwarebytes Anti-Rootkit fera alors redémarrer votre ordinateur. Une fois que l'ordinateur aura redémarré et que vous aurez ouvert une session, MBAR va se lancer automatiquement et vous verrez alors l'écran de démarrage:

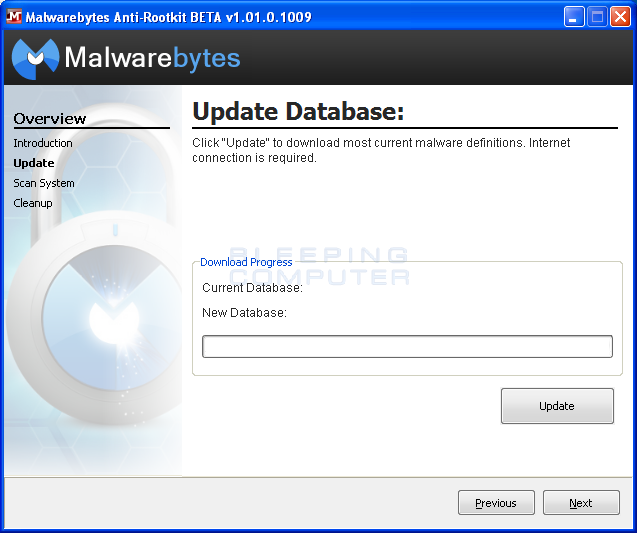

Cliquez sur le bouton Next (Suivant), et vous verrez l'écran Update Database (Mise à jour de la base de données).

Cliquez sur le bouton Update (Mise à jour) pour que MBAR télécharge les dernières mises à jour de définitions qui seront utilisées lors de l'analyse de votre ordinateur. Lorsque la mise à jour est terminée, cliquez sur le bouton Next (Suivant).

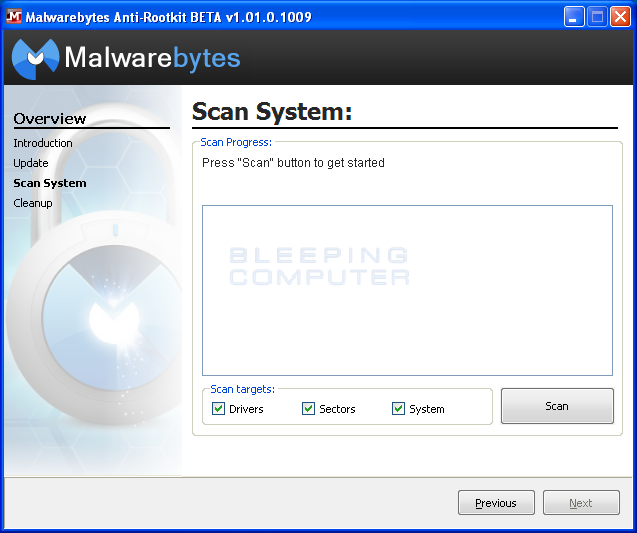

Vous verrez alors l'écran Scan System (Analyse du système) dans lequel vous pouvez sélectionner quelques options d'analyse.

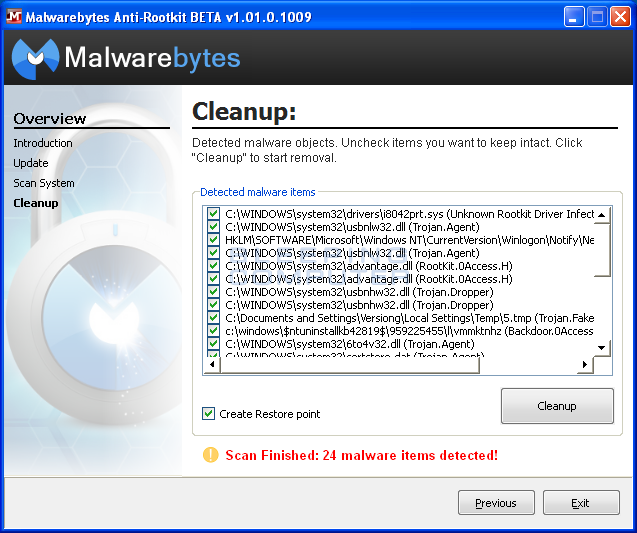

Vérifiez que les éléments à analyser Drivers (Pilotes), Sectors (Secteurs), et System (Système) sont sélectionnés puis cliquez sur le bouton Scan(Analyser). L'Analyseur de Malwarebytes Anti-Rootkit va alors commencer à chercher d'éventuels rootkits sur votre ordinateur. Ce processus peut durer un certain temps, donc soyez patient. Lorsqu'il a terminé, le programme va afficher un écran vous montrant les résultats de l'analyse.

Assurez-vous que tout est sélectionné et que la case située devant l'option Create Restore point (Créer un point de restauration) est cochée. Puis cliquez sur le bouton Cleanup (Nettoyer). Malwarebytes Anti-Rootkit va alors vous demander de faire redémarrer votre ordinateur: "Reboot required - System should be rebooted to complete a cleanup process. Do you want to reboot it now?" Cliquez sur le bouton Yes (Oui) pour faire redémarrer votre ordinateur.

Après le redémarrage de l'ordinateur et votre ouverture de session, vous retrouverez votre Bureau habituel. Il est conseillé de refaire une analyse avec Malwarebytes Anti-Rootkit pour vous assurer que toutes les traces ont bien été supprimées. Si MBAR détecte des résidus, laissez-le les supprimer, puis faites de nouveau redémarrer l'ordinateur. Après ce redémarrage, les rootkits détectés devraient avoir été éliminés de votre ordinateur.

Deux fichiers de rapport d'analyse ont été créés dans le dossier mbar. Le premier se nomme system-log.txt. Le nom du second commence par mbar-log suivi d'un horodatage indiquant l'heure d'exécution. Par exemple, mbar-log-2012-11-12 (19-13-32).txt correspond à mbar-log-année-mois-jour (heure-minute-seconde).txt. Le fichier system-log.txt contient des informations sur chaque lancement de MBAR, ainsi que des informations de diagnostic générées par le programme. Un nouveau fichier mbar-log est créé à chaque exécution de MBAR, et il contient des informations sur ce qui a été détecté et supprimé.

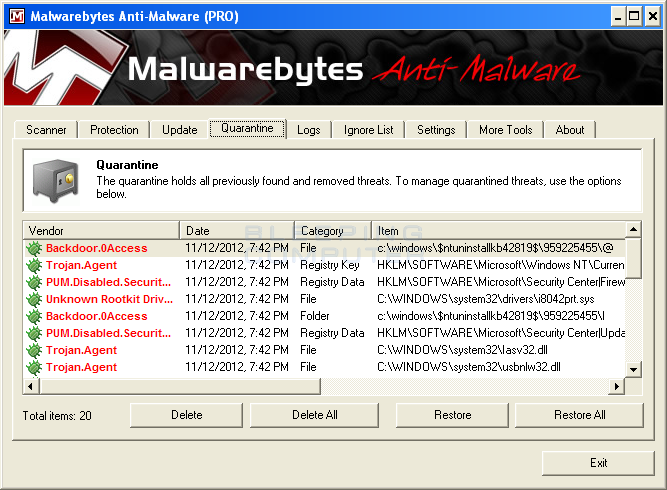

Quand Malwarebytes Anti-Rootkit met en quarantaine des fichiers de rootkit, il les place dans le même dossier que celui utilisé par Malwarebytes Anti-Malware pour sa quarantaine. Contrairement à Malwarebytes Anti-Malware, cependant, MBAR n'a pas la possibilité de restaurer les fichiers qu'il a supprimés. Donc, si vous voulez voir ou restaurer ces fichiers, vous devez utiliser Malwarebytes Anti-Malware pour gérer la quarantaine.

Pour ce faire, vous devez télécharger et installer Malwarebytes Anti-Malware. Vous pouvez télécharger le programme depuis le lien ci-dessous:

Après le lancement de Malwarebytes Anti-Malware, cliquez sur l'onglet Quarantaine. Après avoir cliqué sur cet onglet, vous verrez tous les fichiers qui ont été mis en quarantaine par Malwarebytes Anti-Rootkit.

Pour restaurer un fichier, sélectionnez simplement les éléments que vous voulez restaurer puis cliquez sur le bouton Restaurer. Quand vous avez fini de restaurer les fichiers, vous pouvez fermer Malwarebytes Anti-Malware. Il est important de comprendre que si vous restaurez des fichiers infectés avec leurs informations de configuration, ces infections seront réactivées au prochain redémarrage de l'ordinateur. Par conséquent, ne restaurez depuis la quarantaine que des fichiers que vous savez être propres à 100%.

Malwarebytes Anti-Rootkit comprend certains paramètres avancés de ligne de commande que vous pouvez utiliser au lancement du programme. Ces paramètres vous permettent de contrôler un peu plus la façon dont Malwarebytes Anti-Rootkit va travailler sur votre ordinateur. Les paramètres de ligne de commande disponibles sont:

/h - Le paramètre de ligne de commande /h affiche un écran d'aide listant les paramètres de ligne de commande disponibles pour MBAR./r - Le paramètre de ligne de commande /r dit à mbar.exe de supprimer tous les pilotes MBAR actuellement chargés en mémoire. En fonctionnement normal, Malwarebytes Anti-Rootkit devrait automatiquement supprimer tous les pilotes quand il a fini de s'exécuter. Dans le cas où MBAR n'aurait pas correctement supprimé les pilotes, vous pouvez utiliser ce paramètre de ligne de commande pour imposer la suppression des pilotes. Notez que ces pilotes sont nécessaires pour qu'un nettoyage planifié au redémarrage puisse s'effectuer correctement. Par conséquent, si vous supprimez les pilotes le nettoyage planifié sera annulé./u - Le paramètre de ligne de commande /u dit à Malwarebytes Anti-Rootkit de ne pas "déconnecter" (unhook) les rootkits lors de son exécution. La méthode utilisée par MBAR pour déconnecter les rootkits est encore expérimentale et pourrait provoquer des plantages ou d'autres instabilités de l'ordinateur. Comme les capacités de MBAR sont réduites avec l'utilisation de ce paramètre, vous ne devez l'utiliser que dans le cas où MBAR entraîne le plantage de votre ordinateur./z - Le paramètre de ligne de commande /z va désactiver le pilote de protection dans Malwarebytes Anti-Rootkit. Quand vous faites une analyse, normalement MBAR installe Chameleon, qui est un pilote qui empêche MBAR d'être détecté par les logiciels malveillants et arrêté. Si vous trouvez que Chameleon arrête des programmes que vous avez besoin d'exécuter pendant l'analyse, vous devriez désactiver cette fonction en utilisant le paramètre /z.

Pour utiliser un paramètre de ligne de commande, vous devez l'ajouter à la commande que vous utilisez pour lancer Malwarebytes Anti-Rootkit. Pour ce faire, vous pouvez créer un raccourci vers mbar.exe sur votre Bureau, ouvrir les propriétés de ce raccourci, et ajouter le paramètre que vous voulez utiliser à la fin de la commande dans le champ Cible.

Une autre solution consiste à saisir la commande en utilisant une invite de commande ou via la boîte de dialogue Exécuter. Lorsque vous lancez MBAR en utilisant cette méthode, vous pouvez simplement ajouter le paramètre à la fin. Par exemple, si MBAR se trouve dans C:\mbar, et si vous voulez désactiver Chameleon, vous utiliserez la commande ci-dessous pour lancer le programme:

C:\mbar\mbar.exe /z

Remarquez comment nous avons indiqué le chemin complet de l'exécutable et simplement ajouté le paramètre /z à la fin. Notez aussi que vous devez mettre un espace entre le nom de l'exécutable et tout paramètre de ligne de commande que vous utilisez.

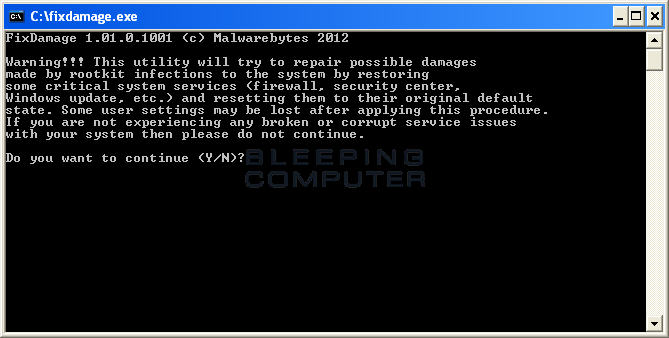

Certains rootkits vont supprimer des services Windows et modifier des paramètres Windows, ce qui peut entraîner un fonctionnement anormal de Windows. Ces problèmes, qui apparaissent généralement après la suppression du rootkit, peuvent être la perte de la connexion réseau, le pare-feu Windows qui ne démarre plus, ou Windows Update qui ne fonctionne plus. Pour corriger ce genre de problèmes, Malwarebytes Anti-Rootkit contient un programme nommé fixdamage.exe qui peut être utilisé pour corriger plusieurs de ces problèmes.

Lors de son exécution, fixdamage.exe va chercher sur votre ordinateur des services Windows supprimés ou défectueux, ainsi que des Layered Service Providers cassés. Il va ensuite recréer les services manquants ou endommagés, et réparer la chaîne des Layered Service Providers. Dernier point, mais non des moindres, fixdamage va restaurer toutes les règles par défaut du pare-feu Windows si nécessaire. Cela résoudra généralement la plupart des problèmes de connexion réseau interrompue et de services Windows qui ne démarrent pas correctement.

Pour exécuter fixdamage, ouvrez le dossier mbar que vous avez extrait après avoir téléchargé le programme. À l'intérieur de ce dossier vous devriez voir un programme nommé fixdamage.exe. Faites un double clic sur ce fichier et le programme se lancera comme montré ci-dessous:

Appuyez simplement sur la touche Y de votre clavier et le programme exécutera toutes les corrections nécessaires. Quand il aura terminé, vous verrez un message disant d'appuyer sur une touche pour continuer (press any key to exit). Appuyez sur n'importe quelle touche de votre clavier et l'écran de fixdamage se fermera. Votre ordinateur devrait de nouveau fonctionner correctement.

Auteur: Lawrence Abrams

Créé: 13 novembre 2012

Traduit par nickW: 14 novembre 2012

This is a self-help guide. Use at your own risk.

BleepingComputer.com can not be held responsible for problems that may occur by using this information. If you would like help with any of these fixes, you can ask for malware removal assistance in our Virus, Trojan, Spyware, and Malware Removal Logs forum.

If you have any questions about this self-help guide then please post those questions in our Am I infected? What do I do? and someone will help you.

No comments:

Post a Comment